Redes

Redes

Redes Un protocolo abierto para la mensajería de eventos por Internet

Emiliano Spinella es graduado del máster universitario de Ingeniería Informática de la UOC y ha realizado su TFM en el área de Redes Abiertas. En este artículo nos explica las principales claves de su TFM.

RedesTelecomunicaciones

RedesTelecomunicaciones La flexibilidad de la red de acceso 5G

El investigador y profesor Ferran Adelantado explica cómo la red de acceso 5G, conocida también como RAN, es capaz de conseguir la necesaria flexibilidad.

RedesTendencias

RedesTendencias Cookies y privacidad

Pocas cosas hay en la web que desaten tantas pasiones como las cookies. El usuario medio, aunque no sepa qué narices es una cookie, está hasta el moño de decir a cada web que visita[…]

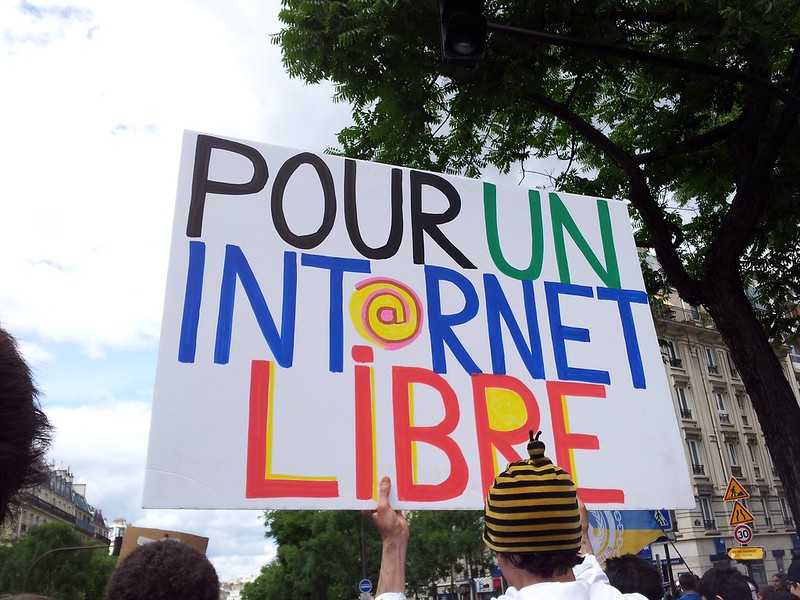

RedesSoftware libreTendencias

RedesSoftware libreTendencias Padres, mártires y comunidades de la World Wide Web

Hoy te relacionarás con varios ordenadores, servidores de todo el mundo. Hoy usarás torres de telecomunicaciones y fibra óptica. Hoy usarás claves de seguridad para hacer transacciones económicas. Hoy dejarás que información, sensible y personal,[…]

RedesTendencias

RedesTendencias Empieza el camino hacia la 6G

Los procesos de estandarización de las tecnologías de comunicaciones móviles son largos e involucran a los distintos actores de la industria (operadoras, fabricantes y reguladores). Es por ese motivo que el despliegue de una tecnología camina en paralelo[…]